<와이티엔>(YTN) 보도국 기자들이 20일 오후 서울 남대문로5가 사옥에서 사내 전산망이 마비되고 컴퓨터가 작동을 멈추자 일손을 놓고 대책을 논의하고 있다. 와이티엔 제공

디도스 공격때와 다른 해킹 특징은

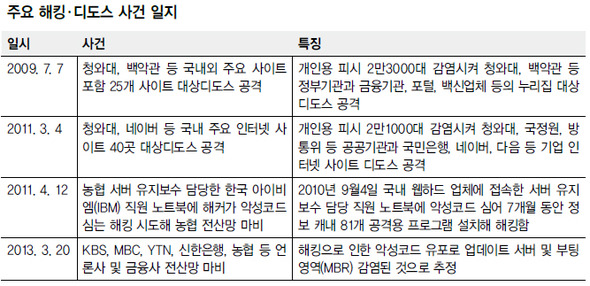

20일 오후에 일어난 한국방송(KBS)과 문화방송(MBC), 와이티엔(YTN), 신한은행 등의 동시다발적인 전산망 마비는 계획적인 사이버테러로 보인다. 기존 디도스(DDoS·분산서비스거부) 공격과는 방식이 다른, 높은 수준의 악성코드를 이용한 공격이라는 분석이 나오고 있다.

방송통신위원회 이승원 네트워크정보보호팀장은 이날 저녁 브리핑에서 “피해기관으로부터 채증한 악성코드를 분석한 결과, 업데이트 관리 서버(패치 관리 시스템·PMS)를 통해 유포된 것으로 추정되며 부팅영역(MBR)을 파괴한 것으로 보인다”고 말했다. 패치 관리 시스템이 악성코드에 감염돼 있었고, 전산망을 통해 피시(PC)와 노트북의 부팅영역을 감염시켜 부팅되지 않도록 했다는 설명이다.

패치 관리 시스템은 접속해 있는 피시의 소프트웨어를 일괄적으로 업데이트하거나, 보안 패치 파일을 원격에서 자동으로 설치·관리해주는 시스템이다. 사이버 위협에 대처할 목적으로 설치되는 게 보통인데, 이번에는 되레 악성코드의 ‘숙주’ 구실을 한 것으로 의심되고 있다. 일각에서는 보안업체인 안랩(문화방송)과 하우리(한국방송, 와이티엔)의 업데이트 서버를 통해 악성코드가 유포됐을 가능성도 제기하고 있다.

구체적인 공격 방식은 지능형 지속공격(APT·Advanced Persistent Threat)일 가능성이 조심스럽게 제기된다. 지능형 지속공격은 통신망을 통해 미리 악성코드를 심어 놓고 숨긴 뒤, 한동안 시간이 흐른 뒤 한꺼번에 작동시키는 공격 수법을 뜻한다. 보안업체 라온시큐어의 박찬암 팀장은 “지능형 지속공격은 장기적으로 시간을 두고 악성코드를 심어두는 형태인데, 이번에는 그중에서도 여러 기관에 (악성코드를) 심어두고 동시에 실행시킨 사례다. 새 악성코드를 이용해 장기적으로 해킹을 시도한 것으로 보인다”고 말했다.

지난 11~17일 유포된 악성코드의 실행파일 가운데 ‘kbs.exe’, ‘imbc.exe’가 포함돼 있었던 점도, 이번 전산망 마비가 오랜 시간 준비된 계획적인 해킹이란 쪽에 무게를 두도록 한다. 보안업체 빛스캔 문일준 대표는 “지난주 웹사이트를 통해 대량으로 유포된 악성코드 가운데 ‘kbs.exe’, ‘imbc.exe’, ‘sbs.exe’ 파일 등이 있었다. 평소 주말에만 대량 유포되던 악성코드가 지난주엔 주중에도 대량 유포돼 위험성을 주요 기관에 전달했다”고 밝혔다. 하지만 문 대표는 “원격조종이 가능한 다운로더(내려받기 도구 파일)가 처음 설치된 뒤 계속 공격코드를 추가로 받아 실행될 수 있으므로, (주말 동향과 해킹의) 관계를 정확히 추정할 순 없다”며 속단을 경계했다.

악성코드 감염 경로로는, 사건 초기 방송사들에 인터넷 회선을 제공하는 통신사인 엘지유플러스가 지목됐다. 하지만 엘지유플러스는 “네트워크 장애와는 무관한 문제일뿐더러, 해당 기관들은 케이티와 에스케이브로드밴드 등 복수 네트워크를 사용하고 있다”며 연관성을 부인했다. 엘지 쪽은 또 “중소기업을 대상으로 하는 그룹웨어가 일부 해킹된 사실이 발견돼 바로 차단했고, 추가 피해가 없도록 원인을 파악 중에 있다. 그룹웨어는 방송사와 금융기관 해킹과는 관련이 없다”고 밝혔다.

이런 방식의 공격은, 기존 사이버테러 방식인 디도스 공격과는 다르다. 디도스 공격 때는 트래픽(데이터양)이 폭증하는데, 한국인터넷진흥원은 이날 트래픽 폭증이 없었다고 밝혔다.

이순혁 김선식 윤형중 기자 hyuk@hani.co.kr

지난 11~17일 유포된 악성코드의 실행파일 가운데 ‘kbs.exe’, ‘imbc.exe’가 포함돼 있었던 점도, 이번 전산망 마비가 오랜 시간 준비된 계획적인 해킹이란 쪽에 무게를 두도록 한다. 보안업체 빛스캔 문일준 대표는 “지난주 웹사이트를 통해 대량으로 유포된 악성코드 가운데 ‘kbs.exe’, ‘imbc.exe’, ‘sbs.exe’ 파일 등이 있었다. 평소 주말에만 대량 유포되던 악성코드가 지난주엔 주중에도 대량 유포돼 위험성을 주요 기관에 전달했다”고 밝혔다. 하지만 문 대표는 “원격조종이 가능한 다운로더(내려받기 도구 파일)가 처음 설치된 뒤 계속 공격코드를 추가로 받아 실행될 수 있으므로, (주말 동향과 해킹의) 관계를 정확히 추정할 순 없다”며 속단을 경계했다.

악성코드 감염 경로로는, 사건 초기 방송사들에 인터넷 회선을 제공하는 통신사인 엘지유플러스가 지목됐다. 하지만 엘지유플러스는 “네트워크 장애와는 무관한 문제일뿐더러, 해당 기관들은 케이티와 에스케이브로드밴드 등 복수 네트워크를 사용하고 있다”며 연관성을 부인했다. 엘지 쪽은 또 “중소기업을 대상으로 하는 그룹웨어가 일부 해킹된 사실이 발견돼 바로 차단했고, 추가 피해가 없도록 원인을 파악 중에 있다. 그룹웨어는 방송사와 금융기관 해킹과는 관련이 없다”고 밝혔다.

이런 방식의 공격은, 기존 사이버테러 방식인 디도스 공격과는 다르다. 디도스 공격 때는 트래픽(데이터양)이 폭증하는데, 한국인터넷진흥원은 이날 트래픽 폭증이 없었다고 밝혔다.

이순혁 김선식 윤형중 기자 hyuk@hani.co.kr

항상 시민과 함께하겠습니다. 한겨레 구독신청 하기

![[사설] 노동자 안전 뒷전 중대재해법 후퇴가 민생 대책인가 [사설] 노동자 안전 뒷전 중대재해법 후퇴가 민생 대책인가](http://flexible.img.hani.co.kr/flexible/normal/300/180/imgdb/child/2024/0116/53_17053980971276_20240116503438.jpg)

![[올해의 책] 숙제를 풀 실마리를 찾아, 다시 책으로 ①국내서 [올해의 책] 숙제를 풀 실마리를 찾아, 다시 책으로 ①국내서](http://flexible.img.hani.co.kr/flexible/normal/800/320/imgdb/original/2023/1228/20231228503768.jpg)

![[올해의 책] 숙제를 풀 실마리를 찾아, 다시 책으로 ②번역서 [올해의 책] 숙제를 풀 실마리를 찾아, 다시 책으로 ②번역서](http://flexible.img.hani.co.kr/flexible/normal/500/300/imgdb/original/2023/1228/20231228503807.jpg)

![오세훈발 ‘토허제 해제’ 기대감…서울 아파트 또 오르나요? [집문집답] 오세훈발 ‘토허제 해제’ 기대감…서울 아파트 또 오르나요? [집문집답]](http://flexible.img.hani.co.kr/flexible/normal/212/127/imgdb/original/2025/0211/20250211501041.webp)