포털 악성코드 배포. 사진 안랩 제공

유명 포털 사이트 로그인 페이지 위장 ‘피싱 사이트’ 주의보

이메일, SNS 등서 빠르게 유포…사용자 입력 정보 모두 유출

이메일, SNS 등서 빠르게 유포…사용자 입력 정보 모두 유출

다음, 네이버 등 유명 포털 사이트의 로그인 페이지로 위장한 ‘가짜(피싱) 사이트’를 이용해 아이핀(인터넷 개인 식별 번호) 정보를 탈취하거나 악성코드를 유포하는 사례가 발견됐다.

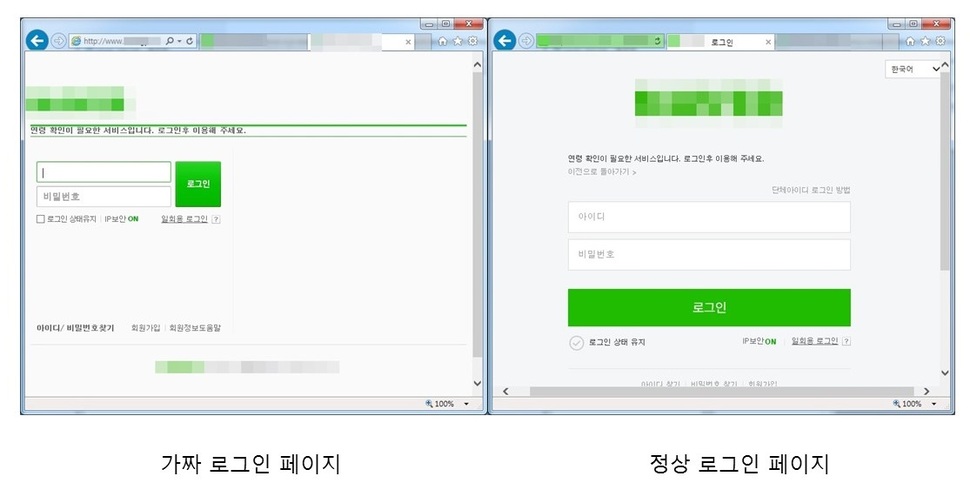

보안 업체 ‘안랩’은 1일 포털 사이트로 위장한 피싱 사이트가 발견됐다며 사용자의 주의가 필요하다고 밝혔다. 안랩의 분석 결과 공격자는 다음이나 네이버의 로그인 화면으로 위장한 피싱 사이트를 제작하고, 사용자의 아이핀 정보 탈취를 시도하거나 악성코드를 유포했다. 포털 사칭 피싱 사이트는 해당 포털 사이트의 최신 버전 로그인 화면이 아닌 구 버전이지만 순간적으로 사용자들이 알아차리기는 쉽지 않다.

이같은 피싱 사이트는 이메일, 소셜미디어 등에 첨부된 인터넷 주소(URL)를 통해 유포됐다. 사용자가 해당 주소를 클릭하면 자연스럽게 포털 로그인 페이지가 열려 아이디, 비밀번호를 요구하는 형태다. 사용자가 해당 창에 아이디와 비밀번호를 입력하면, 실제와 유사하게 제작된 가짜 아이핀 인증 사이트로 연결된다. 이때 사용자가 입력하는 정보는 모두 공격자에게 전송된다.

또 피싱 사이트 상단의 이미지를 클릭하면 악성코드를 내려받게 된다. 현재까지 발견된 포털 사칭 피싱 사이트는 삽입된 이미지를 클릭해야 악성코드에 감염되지만, 공격자의 의도에 따라 접속만 해도 악성코드에 감염되도록 설정을 변경할 수도 있다. 악성코드에 감염되면 특정 서버에 접속을 시도해 공격자의 명령에 따라 시스템 정보 등을 탈취하게 된다.

현재 브이쓰리(V3) 제품군은 해당 악성코드를 진단하고 있다. 박태환 안랩 시큐리티대응센터(ASEC) 대응팀장은 “피싱 사이트는 포털을 비롯, 공공기관, 중고 거래 사이트 등 다양한 형태로 제작되고 있다”며 “사용자의 추가 정보를 탈취하거나 악성코드 유포 등의 행위를 시도하는 형태로 진화하고 있어 평소 출처가 불분명한 주소(URL)를 보면 주의하는 습관이 필요하다”고 밝혔다.

임지선 기자 sun21@hani.co.kr

또 피싱 사이트 상단의 이미지를 클릭하면 악성코드를 내려받게 된다. 현재까지 발견된 포털 사칭 피싱 사이트는 삽입된 이미지를 클릭해야 악성코드에 감염되지만, 공격자의 의도에 따라 접속만 해도 악성코드에 감염되도록 설정을 변경할 수도 있다. 악성코드에 감염되면 특정 서버에 접속을 시도해 공격자의 명령에 따라 시스템 정보 등을 탈취하게 된다.

현재 브이쓰리(V3) 제품군은 해당 악성코드를 진단하고 있다. 박태환 안랩 시큐리티대응센터(ASEC) 대응팀장은 “피싱 사이트는 포털을 비롯, 공공기관, 중고 거래 사이트 등 다양한 형태로 제작되고 있다”며 “사용자의 추가 정보를 탈취하거나 악성코드 유포 등의 행위를 시도하는 형태로 진화하고 있어 평소 출처가 불분명한 주소(URL)를 보면 주의하는 습관이 필요하다”고 밝혔다.

임지선 기자 sun21@hani.co.kr

가짜 로그인 페이지와 정상 로그인 페이지 비교. 사진 안랩 제공

항상 시민과 함께하겠습니다. 한겨레 구독신청 하기

![[사설] 노동자 안전 뒷전 중대재해법 후퇴가 민생 대책인가 [사설] 노동자 안전 뒷전 중대재해법 후퇴가 민생 대책인가](http://flexible.img.hani.co.kr/flexible/normal/300/180/imgdb/child/2024/0116/53_17053980971276_20240116503438.jpg)

![[올해의 책] 숙제를 풀 실마리를 찾아, 다시 책으로 ①국내서 [올해의 책] 숙제를 풀 실마리를 찾아, 다시 책으로 ①국내서](http://flexible.img.hani.co.kr/flexible/normal/800/320/imgdb/original/2023/1228/20231228503768.jpg)

![[올해의 책] 숙제를 풀 실마리를 찾아, 다시 책으로 ②번역서 [올해의 책] 숙제를 풀 실마리를 찾아, 다시 책으로 ②번역서](http://flexible.img.hani.co.kr/flexible/normal/500/300/imgdb/original/2023/1228/20231228503807.jpg)